由于是速成专题,因此内容不会十分全面,只会涵盖考试重点,各学校课程要求不同 ,大家可以按照考纲复习,不全面的内容,可以看一下小编主页数据结构初阶的内容,找到对应专题详细学习一下。

目录

一、单链表的结构

二、单链表的实现

1. 查找第i个结点

2. 在链表中查找指定数据e

3. 插入节点

4. 删除节点

三、双向链表、循环链表

1. 双链表

2. 循环链表

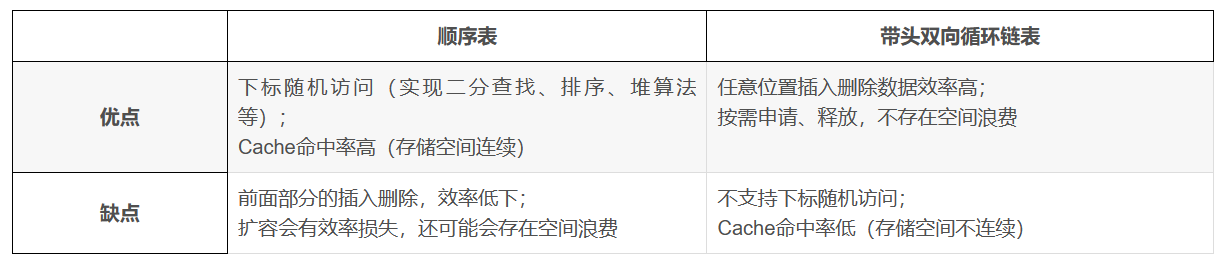

四、顺序表vs链表

一、单链表的结构

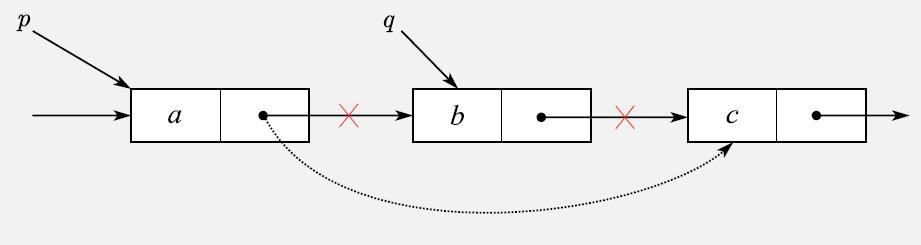

线性表的链式存储,又称单链表,指通过一组任意的存储单元(不一定连续)来存储线性表中的数据元素。

为了建立数据元素之间的线性关系,对每个链表结点,除存放元素自身的信息外,还需要存放一个指向其后继的指针。

//定义单链表结点类型

typedef struct LNode{

ElemType data;//数据域

struct LNode *next;//指针域

}LNode,*LinkList;通常用头指针来标识一个单链表,如单链表L,头指针为NULL时表示一个空表。此外,为了方便操作,在单链表第一个结点之前附加一个结点,称为头结点。头结点的数据域可以不设任何信息。头结点的指针域指向线性表的第一个元素结点。

头结点和头指针的区分:不管带不带头结点,头指针始终指向链表的第一个结点,而头结点(哨兵位)是带头结点的链表中第一个结点,头结点内通常不存储信息。

引入头结点后,可以带来两个优点:

①由于第一个数据结点的位置被存放在头结点的指针域中,所以在链表的第一个位置上的操作和在表的其他位置上的操作一致,无需进行特殊处理,方便运算的实现。

②无论链表是否为空,其头指针都指向头结点的非空指针(空表中头结点的指针域为空)。

第一部分我们主要了解单链表的存储方式以及加上头结点的优点。

二、单链表的实现

1. 查找第i个结点

在单链表中从第一个结点出发,顺指针next域逐个往下搜索,直到找到第i个结点为止,否则返回最后一个指针域NULL。实现代码如下:

LNode *GetElem(LinkList L,int i){

int j=1;

LNode *p=L->next;//头结点指针赋给p

if(i==0)

return L;//若i等于0,则返回头结点

if(i<0)

return NULL;//若i无效,则返回

//从第1个结点开始找,查找第i个结点

while(p&&j<i){

p=p->next;

j++;

}

//出了循环,要么就是第i个节点,要么p就为空

return p;//返回第i个结点的指针,若i大于表长则返回NULL

}

//时间复杂度为O(n)2. 在链表中查找指定数据e

从单链表的第一个结点开始,由前往后一次比较表中各结点数据域的值,若某结点数据域的值等于e,则返回该结点的指针,若整个单链表中没有这样的结点,则返回NULL。

LNode *LocateElem(LinkList L,ElemType e){

LNode *p=L->next;

while(p!=NULL&&p->data!=e)//从第一个结点开始查找数据域为e的结点

p=p->next;

return p;//找到后返回该结点指针,否则返回NULL

}

//时间复杂度为O(n)例:从一个具有n个结点的单链表中查找值等于x的结点时,在查找成功的情况下,平均需比较几个元素结点?

最好情况就是第一个结点数据域就为x,最坏情况就是第n个结点才是我们要找的,因此平均需要比较个元素结点。

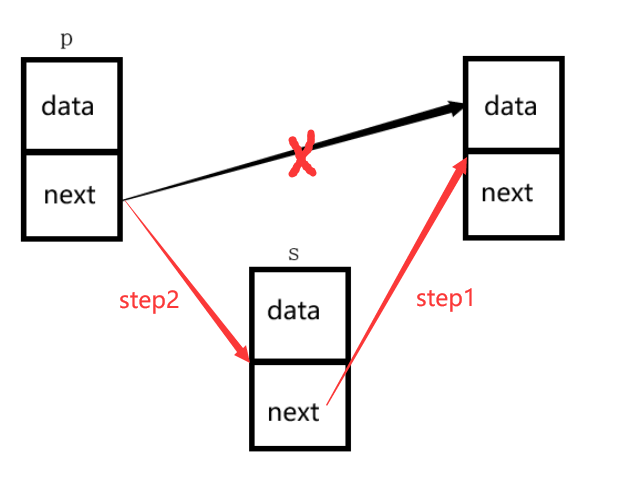

3. 插入节点

s->next=p->next//先让s指向p原来后面那个结点

p->next=s;//再让p的next指向s4. 删除节点

q=p->next;

p->next=q->next;

free(q);第二部分我们重点掌握最后两个算法,大家一定要学会画图理解,就不需要死记代码了!

三、双向链表、循环链表

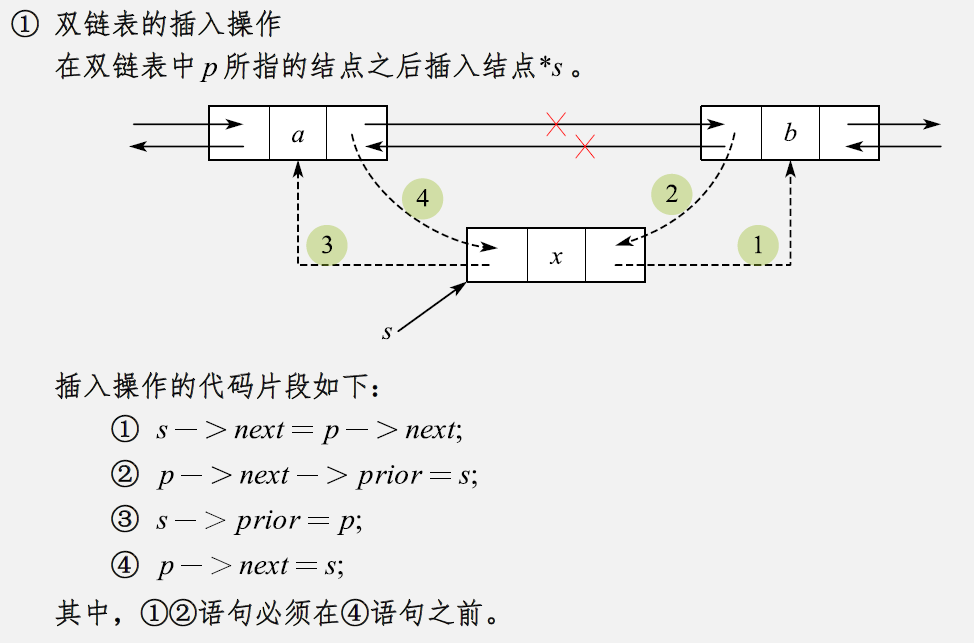

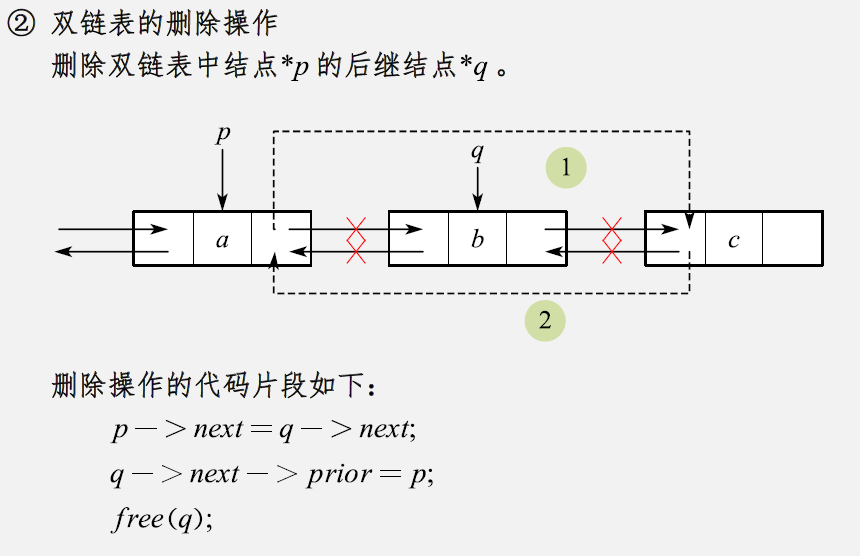

1. 双链表

双链表结点中有两个指针prior和next,分别指向其前驱结点和后继结点。

//定义双链表结点类型

typedef struct DNode{

ElemType data;//数据域

struct DNode *prior,*next;//前驱和后继指针

}DNode,*DLinkList;

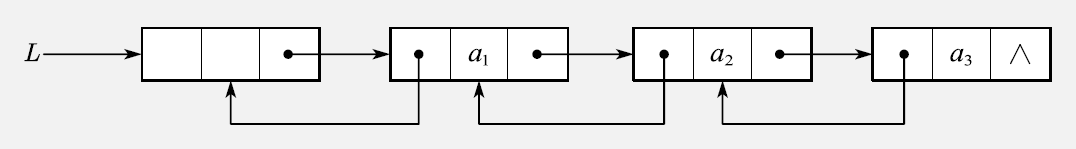

2. 循环链表

第三部分主要掌握双向链表的操作以及循环链表的判空条件。

四、顺序表vs链表

因此我们不能说某种存储结构更好,它们各有利弊!!!

第四部分大家记住不同存储结构各有利弊,顺序存储结构方便下标随机访问,链式存储结构适合插入、删除元素!